Un grupo de investigadores descubre un vulnerabilidad en la extensión de etiquetado Memoria ARM (MTE)permitiendo a los ciberdelincuentes eludir las medidas de seguridad en Google Chrome y el kernel de Linux.

Investigadores de Samsung, la Universidad Nacional de Seúl y el Instituto de Tecnología de Georgia han identificado una nueva vulnerabilidad en la extensión de etiquetado de memoria (MTE) de ARM. Esta vulnerabilidad, llamado “TIKTAG”, no Tik Tok, permite a los atacantes exfiltrar datos con una tasa de éxito del 95%, comprometiendo las defensas de seguridad de los sistemas basados en la arquitectura ARM, como Google Chrome y el kernel de Linux.

Puntos clave

- La vulnerabilidad “TIKTAG” permite a los ciberatacantes extraer datos con una tasa de éxito superior al 95%.

- TIKTAG utiliza técnicas de ejecución especulativa para extraer etiquetas de memoria MTE, lo que debilita la protección contra la corrupción de la memoria.

- Los ataques demostrados afectan a Google Chrome y al kernel de Linux, específicamente en sistemas que utilizan la arquitectura ARM v8.5-A o superior.

- Aunque la filtración de etiquetas no expone directamente datos confidenciales, facilita la superación de las defensas MTE.

- Se proponen varias medidas, pero aún está pendiente la implementación de soluciones inmediatas.

operación MTE

MTE es una característica introducida en la arquitectura ARM v8.5-A, diseñada para detectar y prevenir la corrupción de la memoria. Asigna etiquetas de 4 bits a fragmentos de memoria de 16 bytes, asegurando que la etiqueta en el puntero coincida con la región de la memoria de acceso, protegiendo así contra ataques de corrupción de memoria. MTE opera en tres modos: síncrono, asíncrono y asimétrico, equilibrando seguridad y rendimiento.

TIKTAG y su impacto

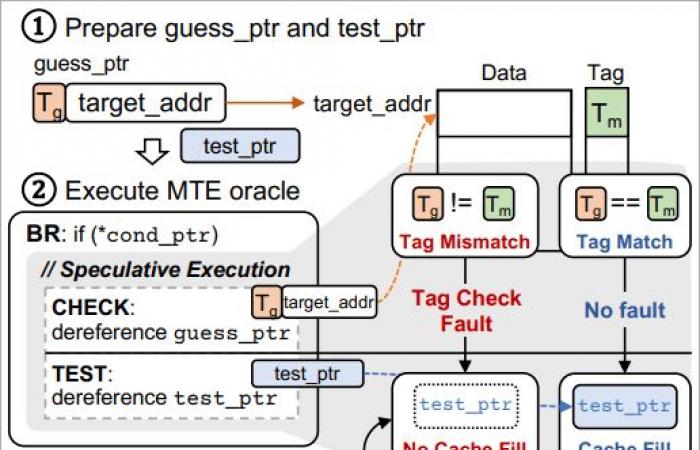

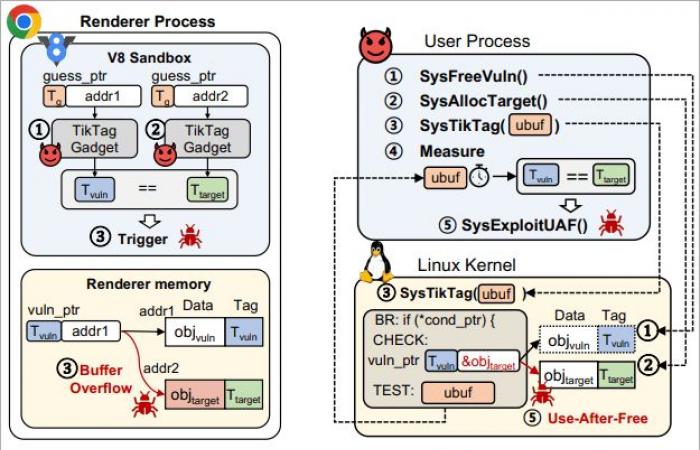

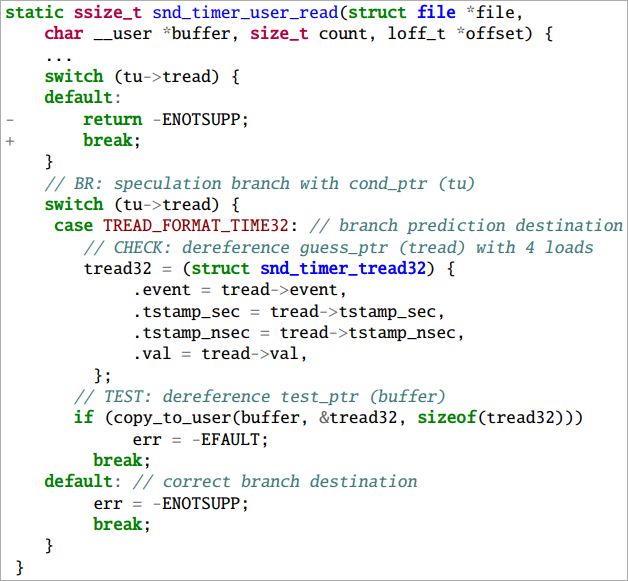

Los investigadores utilizaron dos dispositivos, TIKTAG-v1 y TIKTAG-v2para explotar la ejecución especulativa y filtrar etiquetas de memoria MTE.

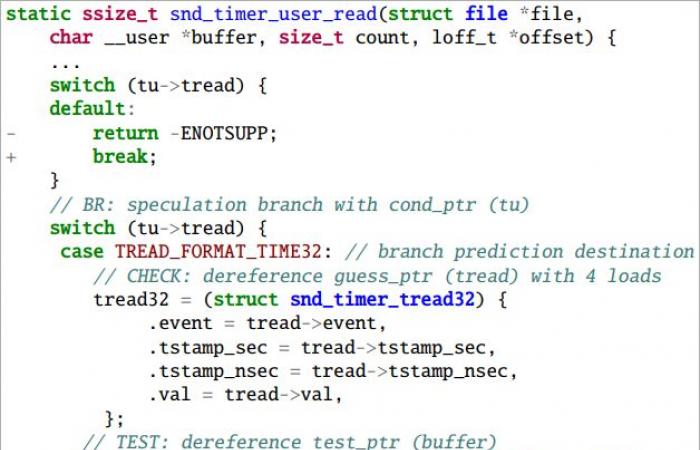

- TIKTAG-v1: Aprovecha la reducción de especulaciones en la predicción de ramas y los comportamientos de captación previa de datos de la CPU para filtrar etiquetas MTE. Este gadget es eficaz en ataques contra el kernel de Linux, principalmente en funciones que implican accesos especulativos a la memoria.

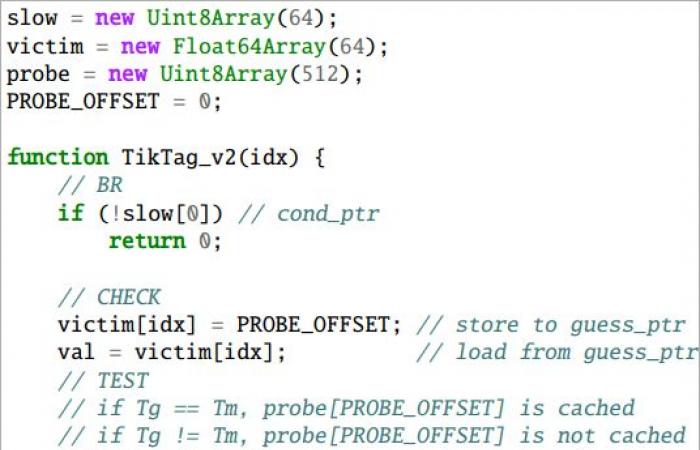

- TIKTAG-v2: aproveche el comportamiento de reenvío de almacenamiento a carga en la ejecución especulativa, donde un valor se almacena en una dirección de memoria y se carga inmediatamente desde la misma dirección.

Este gadget demostró ser eficaz contra el navegador Google Chrome, especialmente en el motor JavaScript V8, abriendo el camino a vulnerabilidades de corrupción de memoria en el proceso de renderizado.

Respuesta de la industria y medidas propuestas

Los investigadores informaron sus hallazgos entre noviembre y diciembre de 2023 y recibieron una respuesta generalmente positiva, aunque aún no se han implementado soluciones inmediatas.

El artículo publicado en arxiv.org sugiere las siguientes medidas propuestas contra los ataques TIKTAG:

- Modifique el diseño del hardware para evitar que la ejecución especulativa modifique los estados de la caché en función de los resultados de la verificación de etiquetas.

- Insertar barreras de especulación (por ejemplo, instrucciones sb o isb) para evitar la ejecución especulativa de operaciones de memoria críticas.

- Agregue instrucciones de relleno para extender la ventana de ejecución entre instrucciones de rama y accesos a memoria.

- Mejorar los mecanismos de caja de arena restringir estrictamente las rutas de acceso a la memoria especulativa dentro de regiones de memoria seguras.

ARM, consciente de la importancia de la vulnerabilidad descubierta, no cree que esta vulnerabilidad viole los principios fundamentales de su arquitectura. Esto se debe a que las marcas de memoria (etiquetas utilizadas por MTE) no están diseñadas para ser información confidencial o secreta para el software que opera en la misma área de memoria. En otras palabras, aunque la vulnerabilidad permite que se filtren estas marcas, ARM no la considera una amenaza crítica porque esas marcas no están destinadas a protegerse como datos secretos. El equipo de seguridad de Chrome también reconoció los problemas, pero decidió no solucionar las vulnerabilidades, priorizando otros aspectos, dado que el navegador no tiene habilitadas las defensas basadas en MTE por defecto.

En abril de 2024, se informaron MTE en el dispositivo Pixel 8 al equipo de seguridad de Android, quien reconoció la falla de hardware y lo calificó para una recompensa.

Más información:

Sobre Hispasec

Hispasec ha escrito 7053 publicaciones.